物聯智慧(ThroughTek),這是一家2008年于中國臺灣成立的物聯網云端服務平臺解決方案商。

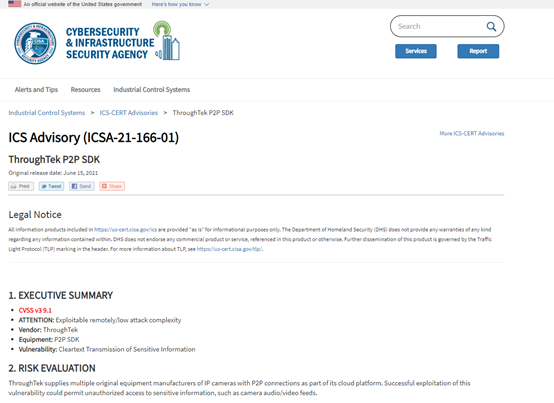

近期,CISA發布了一個新的 ICS公告,稱ThroughTek 工具中存在高危漏洞(CVSS評級9.1分)。該漏洞可被攻擊者利用,從而訪問音頻、視頻源以及其他敏感信息,還可以欺騙設備、劫持設備證書。

由于ThroughTek 軟件組件被安全攝像頭和智能設備供應商廣泛使用,目前已被整合至數以百萬計的連接設備中。作為多個消費級安全攝像頭和物聯網設備原始設備制造商供應鏈的組成部分,此次漏洞影響IP 攝像機到嬰兒和寵物監控攝像機,以及機器人和電池設備。

目前,漏洞存在于以下版本:

3.1.5及更早版本

帶有nossl標簽的SDK版本

不使用AuthKey進行IOTC連接的設備固件

使用AVAPI模塊而不啟用DTLS機制的設備固件

使用P2PTunnel或RDT模塊的設備固件。

CISA 在新聞稿中表示,“ThroughTek P2P 產品不能充分保護在本地設備和 ThroughTek 服務器之間傳輸的數據。這可能允許攻擊者訪問敏感信息,例如攝像頭信息。”

物聯智慧則表示,部分客戶“錯誤地”實施了該公司的 SDK,或者“忽視”了他們的 SDK 版本更新。事實上,該漏洞已在SDK 3.3 版及 2020 年以后的版本中得到解決,但對于 3.1.5 版(包括 3.1.5 版)而言仍然是一個問題。

緩解措施

物聯智慧(ThroughTek) 建議原始設備制造商實施以下緩解措施:

任何運行 SDK 3.1.10 及以后版本的原始設備制造商都應該啟用 Authkey 和DTLS;

如果SDK是 3.1.10 之前的任何版本,則需要升級到v3.3.1.0 或 v3.4.2.0 并啟用 authkey/DTLS。

CISA 則建議用戶采取相應防御措施,將漏洞的風險降至最低:

盡量減少所有控制系統設備和系統的網絡暴露,并確保它們不能從 Internet 訪問。

定位控制系統網絡和防火墻后面的遠程設備,并將它們與業務網絡隔離。

如需遠程訪問,請使用虛擬專用網絡 (VPN)等安全方法。不過也要意識到VPN可能存在漏洞,同樣需要更新到可用的最新版本。

最后,所有企業在部署防御措施之前,最好都進行適當的影響分析和風險評估。

原文鏈接:https://www.freebuf.com/news/277609.html

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:FreeBuf.COM

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照