近日,360安全大腦聲稱通過(guò)“Vault7(穹窿7)”和一些關(guān)聯(lián)證據(jù)定位了隸屬于美國(guó)中央情報(bào)局的APT-C-39組織對(duì)于我國(guó)長(zhǎng)達(dá)十一年的網(wǎng)絡(luò)滲透攻擊。

曝光“Vault 7”的工程師被指復(fù)仇

說(shuō)到“Vault 7”,得追溯到2017年3月,時(shí)年29歲的美國(guó)中央情報(bào)局(CIA)的前雇員Joshua Schulte向維基解密提供了一份CIA絕密文檔——被維基解密命名為“Vault 7”并公開(kāi)披露。

Joshua Schulte曾于2010年在美國(guó)國(guó)家安全局(NSA)工作了五個(gè)月,擔(dān)任系統(tǒng)工程師,隨后加入了CIA,2010年至2016年擔(dān)任軟件工程師。

Joshua Schulte領(lǐng)英上的簡(jiǎn)歷

2020年2月,Joshua Schulte迎來(lái)了聯(lián)邦法庭對(duì)他的審判。他面臨多項(xiàng)指控,包括非法收集國(guó)防信息,非法傳輸合法和非法擁有的國(guó)防信息,甚至擁有兒童色情制品。

檢察官表示,Joshua Schulte這樣的CIA工程師的工作任務(wù)就是利用對(duì)手計(jì)算機(jī)系統(tǒng)中的漏洞進(jìn)行攻擊。Joshua Schulte因與CIA管理層發(fā)生爭(zhēng)執(zhí)在兩個(gè)項(xiàng)目上被撤銷(xiāo)行政特權(quán)。由于對(duì)CIA感到不滿,他在離職前精心策劃并掩蓋了竊取機(jī)密的行為。

Joshua Schulte的一系列行動(dòng),包括從其中央情報(bào)局工作站刪除計(jì)算機(jī)日志,并恢復(fù)該機(jī)構(gòu)剝奪他的管理員特權(quán)。在隨后的幾個(gè)月中,他對(duì)維基解密進(jìn)行了數(shù)十次搜索,并對(duì)他的泄密是否被發(fā)表感到“癡迷”。

Joshua Schulte被檢察官描述成一個(gè)憤怒而充滿怨氣的前雇員,他想利用偷走的數(shù)據(jù)與他的管理層談判。

Joshua Schulte的辯護(hù)律師反駁稱,Joshua Schulte是愛(ài)國(guó)者,檢察官仍未提出證據(jù),證明是他竊取了數(shù)據(jù)。CIA對(duì)內(nèi)部訪問(wèn)的信息保護(hù)做得很差,以至于CIA的數(shù)百名員工都可以訪問(wèn)它,并且該信息很容易受到外部承包商甚至其他國(guó)家的攻擊。她表示,為期四周的審判暴露了該機(jī)構(gòu)內(nèi)部令人震驚的安全漏洞。

檢察官表示:“Joshua Schulte 并不是愛(ài)國(guó)者,他充滿了憤怒,為了報(bào)仇犯下了破壞國(guó)家安全的罪行。”

目前案件正在審理中,尚未宣判。

CIA歷史上最大的機(jī)密泄露

“Vault 7”泄露事件被稱為CIA歷史上最大規(guī)模的機(jī)密泄露。

2017年3月7日,維基解密曝光了CIA 機(jī)密文檔“Vault 7”。“Vault 7”的第一部分 “Year Zero”文檔,收錄來(lái)自 CIA 總部(弗吉尼亞州蘭利市網(wǎng)絡(luò)情報(bào)中心)的 8,761 個(gè)文檔和文件。泄密內(nèi)容大部分是黑客武器庫(kù),包括惡意程序、病毒、木馬、有攻擊性的 0-day exploit、惡意程序遠(yuǎn)程控制系統(tǒng)和相關(guān)文件。文檔記錄了CIA全球秘密黑客活動(dòng)的范圍和方向,包括入侵 iPhone、Android手機(jī)、三星電視機(jī)進(jìn)行監(jiān)聽(tīng)等,相當(dāng)于解密了 CIA 全部的黑客能力。

2017年11月9日,維基解密再次聲稱,將繼續(xù)曝光命名為Vault8的新一系列CIA網(wǎng)絡(luò)武器,該曝光項(xiàng)目將會(huì)涉及大量CIA網(wǎng)絡(luò)武器的控制端源碼和后端開(kāi)發(fā)架構(gòu)信息,其中還會(huì)包括Vault7中已經(jīng)曝光的某些CIA黑客工具。維基解密還表示,為了不造成其它安全影響,Vault8曝光項(xiàng)目中將不涉及任何0day漏洞。Vault8的披露將有利于調(diào)查記者、取證專家和公眾更好地了解中情局開(kāi)展秘密活動(dòng)的一些基礎(chǔ)設(shè)施。

“Vault 7”曝光的那些網(wǎng)絡(luò)武器

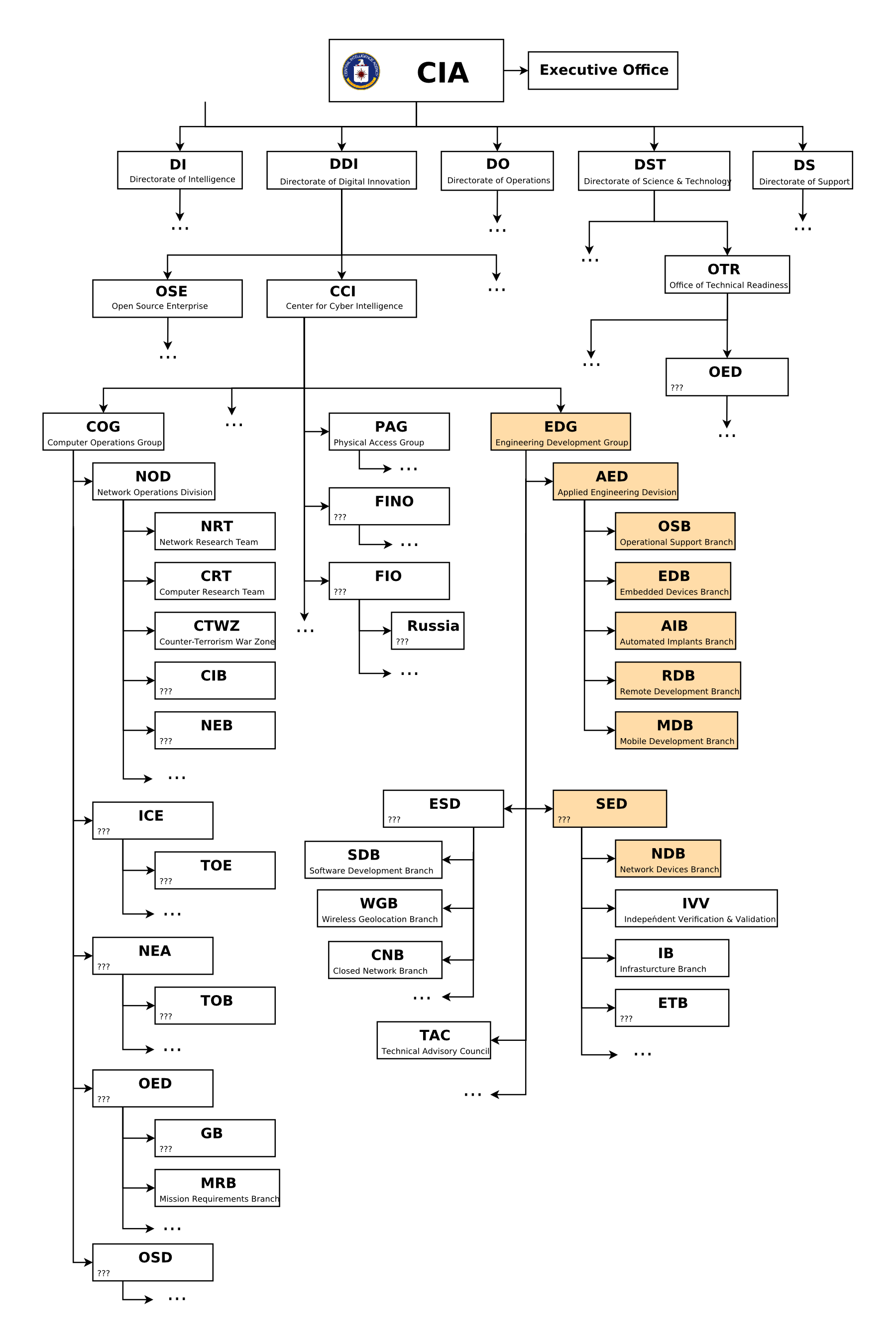

“Vault 7”主要曝光了EDG 及其下屬部門(mén)EDB、RDB、OSB、AIB、MDB等的工作任務(wù)和網(wǎng)絡(luò)武器(下圖中黃色部分)。

360安全大腦捕獲的APT-C-39組織就多次使用了其中的Fluxwire,Grasshopper等專屬網(wǎng)絡(luò)武器針對(duì)我國(guó)目標(biāo)實(shí)施網(wǎng)絡(luò)攻擊。(下文中已特別標(biāo)注)

CIA族譜圖

那么這些部門(mén)主要負(fù)責(zé)哪些工作?“Vault 7”到底曝光了哪些秘密武器?一起來(lái)回顧下:

EDG 負(fù)責(zé)開(kāi)發(fā)、測(cè)試所有后門(mén)程序、漏洞 exploit、惡意 payload、木馬程序、病毒以及 CIA 在全球秘密行動(dòng)中使用的其他類(lèi)型的惡意程序,并為這些惡意內(nèi)容的實(shí)際操作提供支持。

EDB(嵌入式研發(fā)部門(mén))的網(wǎng)絡(luò)武器

Embedded Development Branch(EDB,嵌入式研發(fā)部門(mén)),該部門(mén)負(fù)責(zé)對(duì)電話、工作站電腦、智能電視等目標(biāo)設(shè)備進(jìn)行入侵破解或植入內(nèi)置工具,手段可以算是軟硬兼施,他們開(kāi)發(fā)的工具包括:

Pterodactyl:一個(gè)“支持介質(zhì)拷貝復(fù)制的通用硬件解決方案”工具,它可以通過(guò)諸如樹(shù)莓派(Raspberry Pi)之類(lèi)的嵌入式單板機(jī),對(duì)目標(biāo)電腦進(jìn)行數(shù)據(jù)拷貝。

SparrowHawk:適用于跨平臺(tái)架構(gòu)和基于Unix系統(tǒng)的鍵盤(pán)記錄器,收集目標(biāo)用戶鍵盤(pán)記錄,并進(jìn)行格式整理統(tǒng)一。

DerStarke:針對(duì)蘋(píng)果OSX系統(tǒng)的啟動(dòng)驅(qū)動(dòng)級(jí)(Boot-level)的rookit植入木馬。

GyrFalcon:用于針對(duì)OpenSSH客戶端的數(shù)據(jù)獲取工具,可以跟蹤ssh連接、獲取用戶名密碼以及連接數(shù)據(jù)內(nèi)容等信息。

SnowyOwl:針對(duì)目標(biāo)系統(tǒng),基于OpenSSH會(huì)話進(jìn)行代碼注入。

HarpyEagle:是專門(mén)針對(duì)蘋(píng)果路由器AirportExtreme和Wi-Fi存儲(chǔ)設(shè)備Time Capsule而設(shè)計(jì)的,目的是遠(yuǎn)程或本地獲取root權(quán)限并進(jìn)行rootkit植入。

BaldEagle:針對(duì)Unix系統(tǒng)硬件抽象層的HALdaemon漏洞利用工具。

MaddeningWhispers:針對(duì)Vanguard設(shè)備進(jìn)行遠(yuǎn)程入侵的漏洞利用工具。

CRUCIBLE:自動(dòng)化的可利用漏洞識(shí)別(automatedexploit identification)工具。

YarnBall:在部署有效載荷或數(shù)據(jù)竊取時(shí)使用的隱蔽USB存儲(chǔ)工具。

GreenPacket:針對(duì)GreenPacket路由設(shè)備進(jìn)行木馬植入的工具套裝。

QuarkMatter:另一款針對(duì)OSX系統(tǒng)的啟動(dòng)驅(qū)動(dòng)級(jí)植入木馬。

Weeping Angel:由CIA和英國(guó)MI5共同開(kāi)發(fā)的針對(duì)三星智能電視的木馬植入工具組件。該竊聽(tīng)軟件感染智能電視后,會(huì)劫持電視的關(guān)機(jī)操作,保持程序的后臺(tái)運(yùn)行,讓用戶誤以為已經(jīng)關(guān)機(jī)了,之后它會(huì)啟動(dòng)麥克風(fēng),開(kāi)啟錄音功能,然后將錄音內(nèi)容回傳到CIA的后臺(tái)服務(wù)器。

Hive:針對(duì)Windows和UNIX系統(tǒng),為其它攻擊部署和工具提供入侵協(xié)助的組件平臺(tái)。

Honeycomb:用于配合Hive,運(yùn)行于linux系統(tǒng)的,針對(duì)Swindle或Blot代理服務(wù)器的數(shù)據(jù)收集處理腳本工具。

CutThroat:構(gòu)建于代理服務(wù)器之上,用于向目標(biāo)系統(tǒng)發(fā)送數(shù)據(jù)的虛擬機(jī)接口。

Bee Sting:用于HTTP連接中的iFrame注入工具。

Sontaran:用于針對(duì)西門(mén)子OpenStage數(shù)字電話進(jìn)行入侵的工具。

Secret Squirrel (SQRL):由遠(yuǎn)程研發(fā)部門(mén)RDB和嵌入式研發(fā)部門(mén)共同開(kāi)發(fā)的工具,目前還不知曉具體用途。

RDB(遠(yuǎn)程研發(fā)部門(mén))的網(wǎng)絡(luò)武器

Remote Development Branch(RDB,遠(yuǎn)程研發(fā)部門(mén)),Vault7文檔中涉及該部門(mén)的數(shù)據(jù)相對(duì)較少。

Umbrage:一項(xiàng)團(tuán)隊(duì)模式的網(wǎng)絡(luò)攻擊平臺(tái),CIA技術(shù)人員通過(guò)該平臺(tái)收集大量公開(kāi)的黑客工具、攻擊技術(shù)、一些泄露數(shù)據(jù)中包含的可用代碼和相關(guān)思路方法,以此形成一個(gè)網(wǎng)絡(luò)攻擊特征庫(kù),可應(yīng)用于網(wǎng)絡(luò)攻擊活動(dòng)的調(diào)查取證。另?yè)?jù)其它媒體報(bào)道,CIA可以通過(guò)該特征庫(kù)采取模仿、混淆等多種戰(zhàn)術(shù),發(fā)起針對(duì)目標(biāo)系統(tǒng)的“虛假標(biāo)記”網(wǎng)絡(luò)攻擊,故意留下蛛絲馬跡,讓人作出錯(cuò)誤判斷,達(dá)到迷惑敵人、嫁禍于人,隱藏自己的目的。

ShoulderSurfer:從MicrosoftExchange中提取數(shù)據(jù)的工具。

OSB(行動(dòng)支持部門(mén))的網(wǎng)絡(luò)武器

Operational Support Branch(OSB, 行動(dòng)支持部門(mén)),除了維護(hù)一些有用的軟件工具之外,OSB部門(mén)還針對(duì)一些個(gè)別行動(dòng)目標(biāo)開(kāi)發(fā)了通用的解決方案,這其中就包括一些對(duì)Windows系統(tǒng)和手機(jī)APP的入侵工具:

Time Stomper:用來(lái)在特定網(wǎng)絡(luò)入侵行動(dòng)中修改攻擊載荷時(shí)間戳屬性的工具。

Munge Payload:對(duì)攻擊載荷進(jìn)行加密和免殺處理的工具。

Magical Mutt:可以實(shí)現(xiàn)惡意DLL注入并能監(jiān)控目標(biāo)系統(tǒng)進(jìn)程的工具。

Flash Bang:瀏覽器沙箱逃逸和劫持工具,當(dāng)成功逃逸或劫持后,可以實(shí)現(xiàn)對(duì)目標(biāo)系統(tǒng)的進(jìn)一步提權(quán)操作。

RickyBobby:以電影《塔拉德加之夜》中的角色RickyBobby命名,包含多種DLL攻擊文件和執(zhí)行腳本的一款輕量級(jí)的遠(yuǎn)控植入工具,可以實(shí)現(xiàn)對(duì)目標(biāo)系統(tǒng)的端口監(jiān)聽(tīng)、上傳和下載和命令執(zhí)行等功能。

Fight Club:在特定攻擊活動(dòng)中,利用移動(dòng)載體作為傳播中介,通過(guò)在VLC、WinRAR、TrueCrypt、Shamela和Microsoft Office等軟件安裝程序中捆綁RickyBobby遠(yuǎn)控,,實(shí)現(xiàn)控制感染目標(biāo)系統(tǒng)的工具組件。

Melomy DriveIn:劫持VLC播放器DLL進(jìn)程,間接植入RickyBobby遠(yuǎn)控。

Rain Maker:隱藏于綠色版VLC播放器程序中,利用移動(dòng)載體作為感染傳播中介,當(dāng)用戶向網(wǎng)絡(luò)隔離的目標(biāo)系統(tǒng)中插入感染U盤(pán)介質(zhì)時(shí),可以隱蔽實(shí)施對(duì)網(wǎng)絡(luò)隔離系統(tǒng)的文件竊取和信息收集。

Improvise:支持Windows、Mac和Linux主流操作系統(tǒng)的數(shù)據(jù)收集和竊取工具,可以用于攻擊配置、數(shù)據(jù)后處理、Payload調(diào)整設(shè)置和攻擊方法選擇的工具集。針對(duì)不同的攻擊目標(biāo)系統(tǒng),還定義了極具酒吧韻味的名字:Margarita, Dancefloor, Jukebox。

Basic Bit:一款針對(duì)Windows系統(tǒng)的鍵盤(pán)記錄工具。

Fine Dining:為執(zhí)行入侵任務(wù)的技術(shù)特工提供的一系列定制服務(wù),如生成一個(gè)偽裝的PDF文檔,利用該文檔在目標(biāo)Mac系統(tǒng)中執(zhí)行文件搜集任務(wù),或?qū)μ囟ǔ绦驁?zhí)行DLL劫持。

HammerDrill:利用CD/DVD作為傳播感染介質(zhì),通過(guò)向磁盤(pán)中寫(xiě)入惡意代碼,實(shí)現(xiàn)對(duì)目標(biāo)系統(tǒng)的感染控制。vault7中出現(xiàn)的次數(shù):在HammerDrill v2.0版本中還有一項(xiàng)功能:若目標(biāo)系統(tǒng)正在使用Nero進(jìn)行軟件刻錄,就會(huì)在刻錄的新盤(pán)中安裝32-bit的隱藏木馬程序。

AIB(自動(dòng)植入部門(mén))的網(wǎng)絡(luò)武器

Automated Implant Branch(AIB,自動(dòng)植入部門(mén)),該部門(mén)負(fù)責(zé)一些植入類(lèi)木馬遠(yuǎn)控程序的研發(fā),雖然涉及的大部分黑客工具未給出具體說(shuō)明,但從部分曝光工具可以窺見(jiàn)其大概意圖:

Frog Prince:全功能木馬遠(yuǎn)控植入集成系統(tǒng),包括C&C控制端、端口監(jiān)聽(tīng)和植入軟件。

Grasshopper:(APT-C-39組織使用的網(wǎng)絡(luò)武器)主要針對(duì) Windows 系統(tǒng)進(jìn)行入侵控制,是一套具備模塊化、擴(kuò)展化、免殺和持久駐留的惡意軟件綜合平臺(tái)。CIA特工在實(shí)施入侵攻擊之前,可以使用Grasshopper對(duì)目標(biāo)系統(tǒng)進(jìn)行相關(guān)信息探測(cè)分類(lèi),如操作系統(tǒng)類(lèi)型、殺毒軟件和其它相關(guān)技術(shù)細(xì)節(jié),之后,使用Grasshopper平臺(tái)自動(dòng)將這些參數(shù)組合成針對(duì)特定目標(biāo)的惡意軟件。為了完成定制化惡意軟件的配置,Grasshopper程序使用了基于規(guī)則的定制化語(yǔ)言進(jìn)行開(kāi)發(fā)配置,完成相關(guān)配置探測(cè)之后,Grasshopper會(huì)自動(dòng)生成一個(gè)Windows客戶端的惡意安裝程序,方便現(xiàn)場(chǎng)特工進(jìn)行安裝運(yùn)行。

Caterpillar:通過(guò)安全傳輸方式從目標(biāo)系統(tǒng)獲取文件的工具。

AntHill:似乎是一個(gè)遠(yuǎn)控植入軟件用來(lái)進(jìn)行文件管理的組件。

The Gibson:似乎是一個(gè)用來(lái)進(jìn)行C&C控制和監(jiān)聽(tīng)的程序組件。

Galleon:從目標(biāo)計(jì)算機(jī)中把文件通過(guò)安全傳輸方式復(fù)制到控制端的一組腳本和工具集。

MDB(移動(dòng)研發(fā)部門(mén))的網(wǎng)絡(luò)武器

Mobile Development Branch(MDB, 移動(dòng)研發(fā)部門(mén))該部門(mén)主要負(fù)責(zé)遠(yuǎn)程入侵智能手機(jī),并能將受害者的地理位置、音頻信息、文本信息發(fā)送回 CIA 服務(wù)器,甚至還能激活受害者手機(jī)的照相機(jī)和麥克風(fēng)。

相關(guān)網(wǎng)絡(luò)武器vault7中無(wú)介紹。

NDB(網(wǎng)絡(luò)設(shè)備部門(mén))的網(wǎng)絡(luò)武器

Network Devices Branch(NDB, 網(wǎng)絡(luò)設(shè)備部門(mén)),不像其它EDB、NDB部門(mén)一樣有直觀的上級(jí)主管部門(mén)說(shuō)明,該部門(mén)的上級(jí)主管部門(mén)SED尚不明確。

AfterMidnight:一個(gè)使用DLL注入技術(shù)對(duì)Windows系統(tǒng)進(jìn)行系統(tǒng)提權(quán)的工具套裝。

Packrat:由開(kāi)源或商業(yè)工具集成的一個(gè)實(shí)施自動(dòng)監(jiān)聽(tīng)的軟件套裝,可以適用于VMWare Workstation、VMWare ESXi、VirtualBox、OpenStack、KVM/QEMU、Docker、AWS、Google Compute Cloud等不同服務(wù)系統(tǒng)的配置監(jiān)聽(tīng)。

RoidRage:針對(duì)Android 5.0以前的設(shè)備進(jìn)行木馬植入和漏洞利用的工具。

The.Net:包含一系列虛構(gòu)公司名稱,如Umbrella、Abstergo等,用于模擬真實(shí)內(nèi)外網(wǎng)絡(luò)通信的一個(gè)網(wǎng)絡(luò)配置工具套裝。

Philosoraptor:尚不清楚具體用途,但從其“聲稱目的”可以看出,該工具用來(lái)描述和展示商業(yè)軟件工具的獨(dú)特性功能。

Marble Framework:用來(lái)對(duì)黑客軟件的開(kāi)發(fā)代碼進(jìn)行混淆處理、防止被歸因調(diào)查取證的工具,與其它同類(lèi)工具共同形成一個(gè)整體的混淆編碼系統(tǒng)。

Kraken:似乎是用來(lái)對(duì)網(wǎng)絡(luò)攻擊活動(dòng)進(jìn)行項(xiàng)目管理和狀態(tài)跟蹤的工具。

Fluxwire:(APT-C-39組織使用的網(wǎng)絡(luò)武器)一個(gè)計(jì)算機(jī)后門(mén)程序,與網(wǎng)民一般會(huì)遇到的木馬、后門(mén)程序不同,它是一個(gè)大型、復(fù)雜的國(guó)家級(jí)網(wǎng)絡(luò)攻擊平臺(tái),可以攻擊控制Windows、Linux、MacOS等所有主流操作系統(tǒng)及軟硬件設(shè)備。Fluxwire系列武器的目的是穩(wěn)定且隱蔽地控制各類(lèi)電子設(shè)備,伺機(jī)而動(dòng)發(fā)起網(wǎng)絡(luò)攻擊,竊取我國(guó)相關(guān)單位的機(jī)密情報(bào)。

本文由安數(shù)網(wǎng)絡(luò)編譯整理自SECURITYWEEK、CNN等報(bào)道,第三部分《“Vault 7”曝光的那些網(wǎng)絡(luò)武器》轉(zhuǎn)載自Freebuf.com

及時(shí)掌握網(wǎng)絡(luò)安全態(tài)勢(shì) 盡在傻蛋網(wǎng)絡(luò)安全監(jiān)測(cè)系統(tǒng)

【網(wǎng)絡(luò)安全監(jiān)管部門(mén)】免費(fèi)試用

本文來(lái)源:

如涉及侵權(quán),請(qǐng)及時(shí)與我們聯(lián)系,我們會(huì)在第一時(shí)間刪除或處理侵權(quán)內(nèi)容。

電話:400-869-9193 負(fù)責(zé)人:張明

工商執(zhí)照

工商執(zhí)照